مارس 15, 2022

لماذا يتطلب عملك حماية DDoS؟

ما هو هجوم DDoS؟

DDoS تعني هجوم رفض الخدمة الموزع. يتضمن ذلك أجهزة متعددة متصلة عبر الإنترنت ، وغالبًا ما يشار إليها باسم الروبوتات. يتم نشر الروبوتات بشكل أساسي لتشتيت انتباه موقع الويب المستهدف بحركة مرور وهمية.

تستهدف هجمات DDoS موقع الويب الخاص بك والخوادم مما يجعلها غير متاحة للمستخدمين الحقيقيين. غالبًا ما تُستخدم هذه الهجمات كواجهة للهجمات الإلكترونية الأخرى التي تؤدي إلى تدمير أنظمة الأمان.

نظرًا لأن هجوم DDoS يؤثر على قاعدة مستخدمين ضخمة ، فإن له تأثيرًا كبيرًا ، مما يجعله وسيلة شائعة للهجمات الإلكترونية لمجموعات القرصنة أو مجرمي الإنترنت.

يمكن أن تستمر هجمات DDoS لعدة أسابيع حيث يكافح الهدف للتعافي. هذا له تأثير مدمر على المنظمة المستهدفة ، مما يؤدي إلى فقدان الإيرادات وثقة العلامة التجارية.

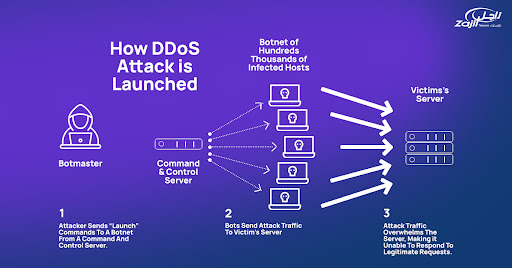

كيف يحدث هجوم DDoS؟

يتم تنفيذ هجمات DDoS مع شبكات الأجهزة المتصلة بالإنترنت. تتكون هذه الشبكات من أجهزة كمبيوتر مصابة بالبرمجيات الخبيثة ، والتي تمكنها من التحكم فيها عن بعد.

عندما يتم تشغيل الروبوتات ، يمكن للمتسلل الهجوم عن طريق إرسال أوامر إلى الروبوتات. يرسل كل روبوت طلبات إلى عنوان IP الخاص بالهدف ، مما يتسبب في ازدحام الخادم بحركة المرور ، مما يؤدي إلى حركة مرور عادية DoSto.

ظرًا لأن كل روبوت هو جهاز فعلي متصل بالإنترنت ، فإن فصل حركة المرور المهاجمة عن حركة المرور الأصلية يمثل مشكلة.

- الهجمات على أساس الحجم

يشمل فيضانات UDP ، وفيضانات ICMP ، وغيرها من فيضانات الحزم المخادعة. القصد من الهجوم هو إخماد النطاق الترددي للموقع تحت الهجوم.

- هجمات البروتوكول

هذا النوع من الهجوم يلتهم موارد الخادم الفعلية ، أو تلك الخاصة بمعدات الاتصالات الانتقالية ، مثل جدران الحماية. يتضمن فيضانات SYN وهجمات الحزم المجزأة و Ping of Death و Smurf DDoS وما إلى ذلك.

- هجمات طبقة التطبيق

الهدف من هذه الهجمات هو تحطيم خادم الويب ويتكون من طلبات حقيقية سطحية ومبرأة. يتضمن الهجمات المنخفضة والبطيئة ، فيضانات GET / POST ، الهجمات التي تستهدف نقاط ضعف Apache أو Windows أو OpenBSD ، إلخ.

الحماية من هجوم DDoS

تتضح سهولة إحداث هجوم DDoS من النقاط المذكورة أعلاه. تعد خدمات منع DDoS ضرورية لحماية الأصول الرقمية للشركات. يجب حظر الهجمات باتباع نهج استراتيجي:

- استراتيجية الدفاع

يعتبر التحقيق في الشبكة ، وتحديد العقد التي تعرضت للهجوم ، وتكييف الشبكة هي التقنية لضمان قطع العقدة المهاجمة أولاً عن الشبكة دون الانتشار ودون إزعاج الشبكة بأكملها. يجب أن يشكل هذا سياسة أمان لتقنية المعلومات في منع هجمات DDoS

- البقاء على اطلاع

يتم وضع استراتيجيات أحدث لهجمات DDoS المستمرة. وبالتالي ، فإن البقاء على اطلاع دائم بأحدث أنواع هجمات DDoS ضروري لإعداد شبكة للدفاع المناسب.

- دعم الخبراء

من أجل مواجهة هجمات DDoS ، فأنت بحاجة إلى معرفة وفهم متعمقين إلى جانب خبرة الخبراء. وبالتالي ، من المهم دائمًا الاتصال بالخبراء حتى يتم التحقيق في الهجوم بشكل صحيح.

كيف تعمل حماية DDoS؟

يتم تثبيت مراكز بيانات المؤسسة محليًا مع حماية DDoS مضمنة. يستهلك تخفيف DDoS المحلي وقتًا أقل بكثير لاكتشاف وتخفيف هجمات DDoS لطبقة الشبكة والتطبيق وطبقة SSL المستندة إلى SSL. ومع ذلك ، فإن حماية DDoS المحلية غير فعالة ضد هجمات DDoS الضخمة مثل هجمات DDoS السحابية ، والتي تعرض آلاف الحزم في الثانية الواحدة.

يتضمن دفاع زاجل ضد هجمات DDoS كبيرة الحجم استخدام نظام أساسي للأجهزة الموزعة ، ويوفر المنتج إمكانات معالجة الخدمات الرائدة في الصناعة وقابلية التوسع. يوفر HiSecEngine AntiDoS12000 واحد قدرة دفاع هجوم DDoS بسرعة 2.4 تيجابت / ثانية. يمكنه الاستجابة للهجمات في غضون أجزاء من الثانية ، مما يحظر هجمات DDoS بسرعة.

يوفر A10 Thunder من Zajil ميزات أمان متقدمة وقوية لتعزيز أمان الشبكة والتطبيقات وضمان عمليات تجارية يمكن التنبؤ بها. توفر سلسلة Thunder حماية غير مسبوقة من DDoS من الجيل التالي ، بالإضافة إلى جدار حماية تطبيقات الويب (WAF) والعديد من الميزات المتميزة الأخرى ، وكلها مدمجة بإحكام في أساس ACOS ، وبالطبع جزء من نموذج الترخيص الشامل A10.

تأسر خدمة حماية DDoS المستندة إلى السحابة هجمات DDoS السحابية الضخمة وتصفية حركة المرور الأصلية والضارة. يمكن تصنيف هذا الحل البديل لتقليل DDoS السحابي بشكل أكبر إلى:

دائمًا على حماية DDoS المستندة إلى السحابة –

هنا ، عادةً ما يتم توجيه حركة مرور مؤسسة ما عبر بروتوكول POP محلي ، وبالتالي فهي تكتشف وتخفف جميع أنواع هجمات DDoS السحابية في جميع الطبقات قبل الوصول إلى خدمات المؤسسة.

حماية DDoS المستندة إلى السحابة عند الطلب –

هنا ، يتم توجيه حركة مرور المؤسسة إلى مركز تنظيف قائم على السحابة عندما يتم اكتشاف حركة المرور الضخمة فقط. في حالة حدوث خرق لعتبة معينة ، يبدأ إجراء حماية DDoS المستند إلى السحابة في تغيير حركة المرور الواردة إلى مركز تنقية السحابة. في هذه الطريقة ، يتم تتبع استخدام روابط الإنترنت باستخدام المراقبة عن بعد على فترات منتظمة.

حماية DDoS المستندة إلى السحابة المختلطة –

تجمع هذه الطريقة بين خدمة حماية DDoS المحلية وخدمات حماية DDoS المستندة إلى السحابة وتأتي بفوائد كلا البديلين. هذا فعال للغاية لأنه يتجنب أوجه القصور في كل من طرق الحماية DDoS المحلية والقائمة على السحابة.

لماذا تحتاج الشركات إلى حماية DDoS؟

في الوقت الحاضر ، ليس من المهم شن هجوم DDoS. لقد تحولت القرصنة كخدمة إلى أعمال متطورة ومنظمة حيث تتوفر أدوات وشبكات مخصصة للتأجير. وبالتالي ، فإن الشركات التجارية الهواة التي يتم توظيفها كبائعين تابعين لجهات خارجية للشركات الأكبر تحتاج إلى خدمات حماية DDoS على الفور لأن التهديد غير متوقع.

هذه الشركات الصغيرة هي الأكثر عرضة للخطر لأنها تفتقر إلى الموارد اللازمة للدفاع ضد هجمات DDoS هذه. يُطلق على الدفاع الأساسي لمثل هذه الشركات الصغيرة ضد الهجمات الإلكترونية اسم موفر خدمة الأمن المُدار (MSSP). يوفر MSSP أيضًا خدمة تسمى DDoS Protection as a Service (DPaaS).

إنه القرار الأكثر حكمة للاشتراك في خدمة DPassS من أجل حماية عمل مؤسستك.

تقدم خدمات ومنتجات Zajil الأمنية حماية DDoS المجهزة بأحدث التقنيات بما في ذلك حماية Zajil's A10 Thunder DDoS. نبدأ الآن!