يوليو 29, 2022

أفضل ممارسات الأمن السيبراني التي يجب على الشركات اتباعها

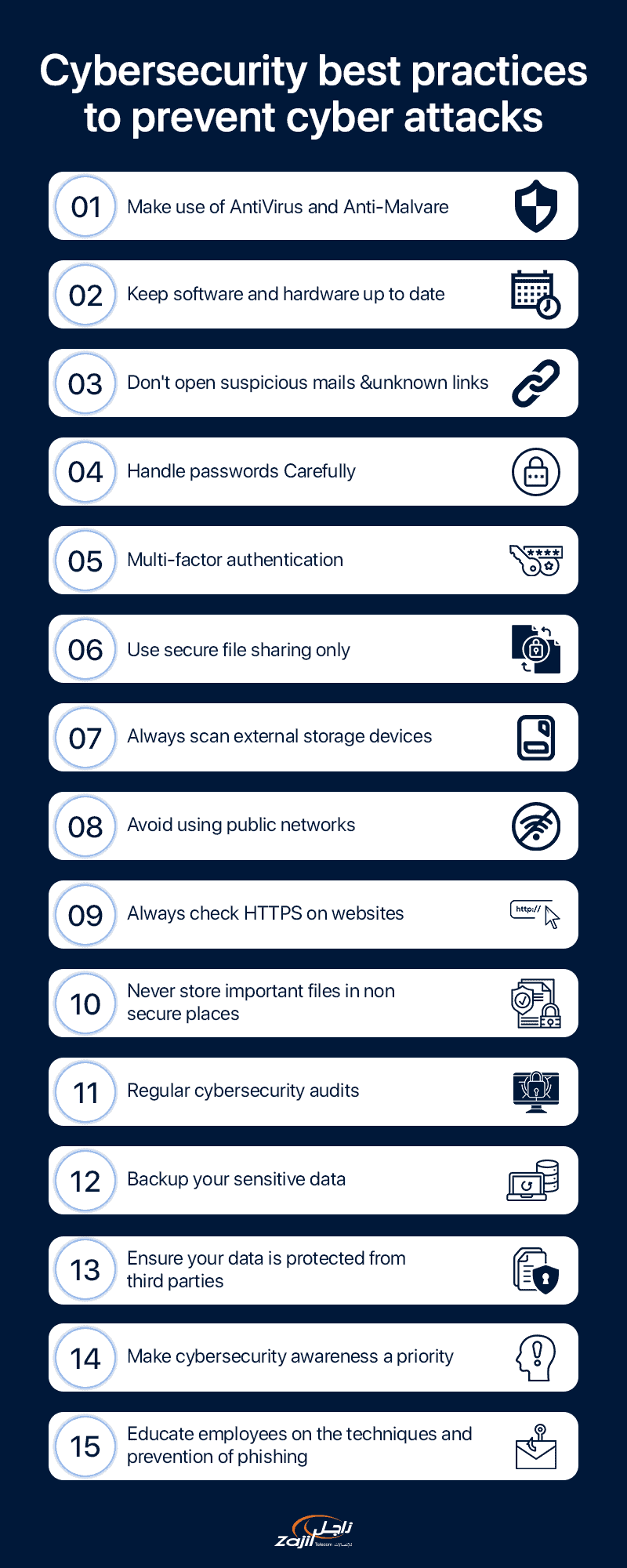

نحن لا نغفل أن الإنترنت هو الوسيلة الأكثر استخدامًا لنقل المعلومات. هذا يجعله أيضًا عرضة للقراصنة. علاوة على ذلك ، فإنه يزيد من قابلية فقدان البيانات الحساسة أو النقر فوق الروابط التي يمكنها تثبيت برامج ضارة في نظامك. يعد الأمن السيبراني أحد المعايير الأساسية لحماية عملك وبياناتك. إذا كنت ترغب في تأمين عملك وبياناتك ، فلا تفوت قراءة أفضل 15 ممارسة للأمن السيبراني يجب اتباعها في عام 2022.

أفضل ممارسات الأمن السيبراني لمنع الهجمات الإلكترونية

1.الاستفادة من برامج مكافحة الفيروسات ومكافحة البر

الاستفادة من برامج مكافحة الفيروسات ومكافحة البرامج الضارة يمكن أن يؤدي هجوم الفيروسات إلى إسقاط نظامك تمامًا. يعمل مضاد الفيروسات كجدار يحمي برامج الكمبيوتر من أي هجوم خارجي. يكتشف برنامج مكافحة البرامج الضارة والفيروسات الأخطاء في الملفات والتطبيقات ومواقع الويب والبرامج. علاوة على ذلك ، فإن برامج مكافحة البرامج الضارة والفيروسات هم جنود يحمون الأجهزة من أي تهديدات واردة عن طريق فحص النظام بانتظام. علاوة على ذلك ، بغض النظر عن مدى تهديد الفيروس ، سيتم القضاء عليه من خلال توفير التحديثات التلقائية.

كيف يعمل؟

يقوم برنامج مكافحة الفيروسات بتقييم نظام الكمبيوتر والملفات ضد أنواع مختلفة من البرامج الضارة. مع استمرار المتسللين في إنشاء فيروسات جديدة ، سيقوم البرنامج بفحص النظام بحثًا عن أي تهديدات برامج ضارة جديدة.

يتم إجراء الفحص بثلاث طرق ، وهي:

- التعرف على برامج ضارة محددة ومعروفة

- البحث عن أنماط البرامج الضارة المتعلقة بقاعدة التعليمات البرمجية الشائعة التي تعتبر عامة

- المسح بحثًا عن فيروسات غير معروفة من خلال تحليل هياكل الملفات التي تسمى الكشف عن مجريات الأمور

2 . حافظ على تحديث البرامج والأجهزة

بغض النظر عن مدى كرهك لمهمة تحديث البرامج والأجهزة والنوافذ المنبثقة العادية ، فمن الضروري الحفاظ على عملك آمنًا وآمنًا. يعمل البرنامج القديم مثل نافذة مكسورة مما يجعل المنزل عرضة للأخطاء والتهديدات والخطر.

هل تريد أن تعرف ماذا يحدث إذا كنت كسولًا جدًا لتحديث البرنامج؟ هذا يعني أنك تسمح بما يلي:

- هجوم مستمر عليه

- تصبح التطبيقات والأنظمة غير مستجيبة وتبطئ العمل

- يجعل نظامك أكثر عرضة لتهديدات البرامج الضارة

- فشل البرنامج القديم في تصحيح الخروقات الأمنية

- يمكن أن يهدد وقوع معلوماتك الحساسة في أيدي المتسللين

- يزيد من مشاكل الأجهزة

- صعوبة في الوصول إلى الملفات أو التطبيقات الجديدة

كيف يعمل؟

سيضمن تحديث البرنامج أن يفوق نظامك أي تهديدات أو مخاطر على معلوماتك وملفاتك الحساسة.

3 . تجنب فتح أي رسائل بريد إلكتروني مشبوهة وروابط غير معروفة

يقولون “الفضول قتل القطة!" قد يؤدي فضولك لفتح رسائل البريد الإلكتروني والنقر على روابط غير معروفة إلى وقوعك في مشكلة. في حين أنه من السهل النقر فوق الروابط المشبوهة ، فمن الأفضل دائمًا إبقاء فضولك بعيدًا.

ماذا يحدث عند النقر فوق ارتباط مشكوك فيه؟

المتسللون هم من الأذكياء الذين يعرفون كيف يلعبون بعقل وعادات المستخدمين. تحتوي هذه الروابط على برامج ضارة يتم تثبيتها بمجرد النقر عليها. وماذا سيحدث بعد ذلك؟ تنقر على الرابط ، وبنجو ، يكون نظامك تحت براثن المتسللين.

كيف تحمي نظامك؟

- تحقق من مرسل البريد الإلكتروني

- تأكد من أن المصدر جدير بالثقة

- تحليل سطر الموضوع. هل يبدو فيشي؟ تخطي فكرتك

- ماذا يتكلم المحتوى؟ تحقق من اللغة والقواعد وهل لها معنى.

باختصار ، قاعدة ذهبية – لا تنقر على أي روابط أو مرفقات غير معروفة أو من عناوين بريد إلكتروني مشبوهة. .

تحقق من: حل أمان البريد الإلكتروني FortiMail

4 . تعامل مع كلمات المرور بعناية

كلمة المرور الخاصة بك هي القفل والمفتاح الذي يحمي أي تطفل من أطراف ثالثة أو مصادر غير معروفة. الطريقة المثلى لحماية عملك من هجمات القراصنة هي الحفاظ على كلمة المرور الخاصة بك وتأمينها.

نصائح حول الأمن السيبراني من خلال كلمة المرور:

- احتفظ بكلمة المرور طويلة ، وتجمع بين الأرقام والأحرف والأحرف الكبيرة والصغيرة والرموز

- لا تحتفظ بتاريخ ميلادك أو اسمك أو أي شيء شائع ككلمة مرورك

- تغلب على خدعة المخترق من خلال كتابة كلمة المرور في مكان آمن لا يصل إلى الأيدي الخطأ

- لا تحفظ كلمة مرورك على أي نظام غير معروف

5 . استفد من المصادقة متعددة العوامل

استفد من المصادقة متعددة العوامل تتضمن المصادقة متعددة العوامل (MFA) المستخدم الذي يوفر عوامل تحقق إضافية لتمكين الوصول إلى النظام. يتضمن ذلك الوصول إلى أي حساب عبر الإنترنت أو VPN أو تطبيق.

ما هو الغرض من أسلوب العائالت المتعددة MFA؟

بينما تساعد كلمة المرور القوية في حماية نظامك ، فإن MFA يقوي الأمان. يتطلب من المستخدمين تحديد المزيد من مصادقة المستخدم مثل الأجهزة المادية أو بصمة الإبهام لمنع أي فرصة لهجمات البرامج الضارة غير المعروفة أو فرض التهديدات.

كيف يعمل؟

إنه يعمل عن طريق إضافة طرق تحقق إضافية. إن أفضل ممارسات الأمن السيبراني الأكثر شيوعًا التي يستخدمها المستخدمون هي مواجهة كلمة مرور لمرة واحدة أو كلمة مرور لمرة واحدة في كل مرة تحاول فيها تسجيل الدخول إلى النظام.

6 . استخدم مشاركة الملفات الآمنة فقط

نصيحة أخرى متعلقة بالأمن السيبراني هي دائمًا استخدام مشاركة الملفات الآمنة فقط. المشاركة الآمنة هي عملية مشاركة ملف أو عدة ملفات بشكل خاص وبطريقة آمنة. يسمح للمستخدمين والمؤسسات بمشاركة الملفات في الوضع المحمي مع الحفاظ على السرية.

باختصار ، يمنع نظامك من المتسللين أو أي مستخدمين غير مصرح لهم.

7 . قم دائمًا بفحص أجهزة التخزين الخارجية بحثًا عن الفيروسات

يجد الفيروس أنه من السهل إصابة وحدة التخزين الخارجية. في المواقف التي تصيب فيها فيروسات متعددة محرك الأقراص الخارجي ، يمكن أن يؤدي ذلك إلى قلب النظام بالكامل. .

على سبيل المثال ، يمكن أن يحتوي محرك أقراص USB أو قرص مضغوط على فيروسات يمكنها الدخول إلى النظام بسهولة. لا تنس أبدًا فحص الأجهزة الخارجية باستمرار عند توصيلها بحثًا عن أي فيروس.

كيف تفحص الفيروسات؟

- قم بتثبيت برنامج مكافحة فيروسات

- إذا لم يكتشف نظامك الفيروسات تلقائيًا ، فقم بذلك يدويًا

8 . تجنب استخدام الشبكات العامة

مرة أخرى ، قد يكلفك فضول استخدام الشبكات العامة بياناتك. هل تعرف المتسللين حيلة وضع أنفسهم بينك وبين الاتصال من خلال طريقة تسمى التصيد الاحتيالي؟

وبالتالي ، بينما تعتقد أنك تحصل على البيانات من نقطة الاتصال ، فإنك تشاركها مع المخترق. لا تستخدم أبدًا شبكة عامة لحماية نظامك من الوقوع في أيدي الخطر.

9 . تحقق دائمًا من HTTPS على مواقع الويب

كم مرة تتحقق من اتصال HTTPS عند زيارة أحد مواقع الويب؟ ماذا يقرأ الاتصال؟ HTTPS أم HTTP؟

هل تعلم أن “s" في HTTPS تلعب دورًا كبيرًا؟ يرمز الحرف “s" إلى السلامة والأمن. يعني موقع HTTPS أن الموقع يستخدم شهادة طبقة مآخذ التوصيل الآمنة (SSL).

كيف يعمل؟

يضمن الاتصال أن الاتصال مشفر بالكامل ، ولا يمكن لأي طرف ثالث عرض نشاطك أو بياناتك.

10 . لا تقم أبدًا بتخزين الملفات الأساسية في أماكن غير آمنة.

نحن نعلم أنه من الأسهل تكديس جميع الملفات على الكمبيوتر وأكثر ملائمة. المفتاح هو قفل البيانات وتخزينها في مكان آمن حيث لا يستطيع المتسللون الوصول إليها. بالإضافة إلى ذلك ، لا تشارك كلمة مرورك أبدًا مع أي شخص يمكنه سرقة الملفات بسهولة.

تمتلك أنظمة تشغيل Windows و Mac أدوات مدمجة تقوم بتشفير الملفات والتعامل مع كلمة مرور المستخدم باعتبارها الطريقة الوحيدة لعرض الملفات. إلى جانب ذلك ، فإن بياناتك وملفاتك بالتأكيد لن تصل إلى الأيدي الخطأ مع الحماية المناسبة.

11 . إجراء عمليات تدقيق منتظمة للأمن السيبراني

ستمنعك مراجعة نظامك بحثًا عن انتهاكات الأمن السيبراني مرتين في السنة على الأقل من مخاطر الهجمات الإلكترونية. سيؤدي إجراء عمليات تدقيق منتظمة للأمن السيبراني إلى إبراز التحديات والمخاطر المتعلقة بالتكنولوجيا والأعمال.

كيف يعمل؟

تساعد عمليات تدقيق الأمن السيبراني في تحديد مخاطر الأمان وهجمات البرامج الضارة ومدى أمان معلومات عملك من التصيد الاحتيالي. وفقًا لـ Bitdefender ، حالت عمليات التدقيق السيبراني الدورية دون أكثر من 8319 تهديدًا.

12 . تأكد من نسخ بياناتك الحساسة احتياطيًا

هل يمكن أن يساعدك النسخ الاحتياطي للبيانات الحساسة؟ نعم! سيحمي الاحتفاظ بنسخة احتياطية من البيانات الحساسة من فقدان العمل في حالة سرقة النظام أو اختراق البيانات. إنها واحدة من أهم النصائح للأمن السيبراني لدعم البيانات الحساسة من خلال فهم ما إذا كانت تشكل أي خطر.

انسخ بياناتك احتياطيًا على جهاز شخصي أو محمول باستخدام رمز مرور قوي مشفر.

تحقق من: BAAS (النسخ الاحتياطي كخدمة)

13 . تأكد من حماية بياناتك من أطراف ثالثة

تعتبر حماية بياناتك من الأطراف الثالثة من أفضل ممارسات أمان الشبكة. تأكد من أن جميع بياناتك ، وخاصة المعلومات الحساسة ، مشفرة بشكل مناسب. تجنب استخدام تطبيقات الطرف الثالث أو البرامج المثبتة من مواقع الويب غير الآمنة قدر الإمكان.

قم بتنزيل التطبيقات من PlayStore أو AppStore فقط. التطبيقات المدرجة من مصادر معتمدة ، وتحمي البيانات المشفرة جهازك من أي اختراق أو سرقة للمعلومات.

14 . اجعل الوعي بالأمن السيبراني أولوية

إن توليد الوعي بأفضل ممارسات الأمن السيبراني هو الجانب الأكثر أهمية. يمكن أن يشكل الافتقار إلى المعرفة الكافية تهديدًا لبياناتك الحساسة كما أنه يزيد من المخاطر.

الأمن السيبراني ليس مسؤولية المنظمة فحسب ، بل يقع على عاتق الموظفين أيضًا مسؤولية حماية الأعمال ضد أي قراصنة غير متوقعين أو هجمات فيروسات / برامج ضارة.

15 . توعية الموظفين بأساليب الوقاية من التصيد الاحتيالي

يعد تثقيف الموظفين بشأن التصيد الاحتيالي وهجمات البرامج الضارة أمرًا ضروريًا لإبعاد الأعمال عن أي احتيال. تتضمن هجمات التصيد النموذجية عمليات الاحتيال عبر البريد الإلكتروني ، والنقر على الروابط المشبوهة ، واستخدام النقاط الساخنة أو الشبكات العامة ، وما إلى ذلك.

كيف تنفي الخطر؟

تدريب موظفيك على مختلف هجمات التصيد وكيفية التعامل معها. علاوة على ذلك ، فإن فهم النقطة الأساسية التي يجب البحث عنها لتحديد هجوم التصيد الاحتيالي سيوفر عملك من فقدان معلوماتك الشخصية.

استنتاج

مع إجراء معظم المعلومات والمعاملات عبر الإنترنت ، فإن أهمية الأمن السيبراني في أعلى مستوياتها على الإطلاق. تجنب الاختراقات غير الضرورية أو التصيد الاحتيالي أو سرقة كلمات المرور من خلال تثقيف نفسك حول أفضل ممارسات أمان الشبكة التي يجب اتباعها. إذا كنت بحاجة إلى المزيد من النصائح حول الأمن السيبراني أو إذا كنت بحاجة إلى أي خدمات أمن إلكتروني ، فلا تتردد في الاتصال بنا. نحن نقدم جميع أنواع خدمات الأمن السيبراني في زاجل.